V súčasnom prostredí neustále sa zvyšujúcich kybernetických hrozieb predstavuje hardening serverov jeden z najdôležitejších krokov na ochranu informačných systémov. Ide o proces systematického zvyšovania úrovne bezpečnosti prostredníctvom správnej konfigurácie, obmedzenia prístupov, vypnutia nepotrebných služieb a aplikácie odporúčaných bezpečnostných noriem. Článok sa zameriava na vysvetlenie významu hardeningu, na porovnanie jeho implementácie v prostredí Linux a Windows serverov, ako aj na predstavenie rámcov CIS Benchmark a DISA STIG. Súčasťou článku je aj predstavenie možností automatizácie hardeningu pomocou Ansible a odporúčania pre výber správnej metodiky.

Kurz Hardening Linux a Windows serverov podľa CIS a STIG

V tomto štvordňovom kurze účastníci získajú teoretické aj praktické zručnosti pri aplikovaní CIS a STIG odporúčaní, audite a automatizácii hardeningu (Ansible, SCAP nástroje). Na kurzse vás naučíme:

- Pochopiť princípy CIS a STIG, rozdiely a použitie v praxi.

- Mať schopnosť manuálne i automatizovane hardenovať Linux a Windows servery.

- Mať zručnosť v používaní audit-nástrojov (OpenSCAP, CIS-CAT, STIG Viewer / SCAP).

- Budete mať hotový Ansible playbook pre hardening a reportovacie skripty.

Prečo je hardening nevyhnutný

Mnohé incidenty nevznikajú pre nedostatok antivírusu alebo firewallu, ale v dôsledku nesprávnej konfigurácie systémov.

Otvorené porty, neaktualizované balíčky, slabé heslá či neodstránené predvolené účty predstavujú bežné slabiny, ktoré útočníci cielene vyhľadávajú.

Najčastejšie chyby, ktorým hardening predchádza:

- ponechanie predvolených prihlasovacích údajov,

- chýbajúce aktualizácie systému,

- nepotrebné alebo zraniteľné služby,

- neaktivované logovanie a audit,

- absencia prístupových obmedzení.

Hardening teda nie je len o bezpečnosti, ale aj o štandardizácii a spravovateľnosti systémov, čím znižuje riziko ľudskej chyby.

Hardening Linux serverov

Linuxové servery sú základom väčšiny moderných IT prostredí.

Ich otvorenosť umožňuje precíznu konfiguráciu, no zároveň vyžaduje dôkladné pochopenie bezpečnostných mechanizmov.

Základné oblasti Linux hardeningu:

- Autentifikácia a prístupy: zakázať prihlásenie root používateľa cez SSH, používať kľúče namiesto hesiel, nastaviť politiku hesiel (pam_pwquality).

- Sieťová bezpečnosť: povoliť iba nevyhnutné porty (firewalld, ufw), zakázať ICMP redirecty a IP forwarding.

- Auditovanie: aktivovať auditd, centralizovať logy (napr. syslog-ng, ELK).

- Kontrola integrity: používať nástroje ako AIDE, Tripwire.

- MAC politika: zapnúť SELinux (v Red Hat/Rocky Linux) alebo AppArmor (v Debian/Ubuntu).

- Aktualizácie: automatizovať záplaty, kontrolovať CVE zraniteľnosti.

Linux ponúka široké možnosti prispôsobenia bezpečnostných politík, no zároveň umožňuje implementáciu overených štandardov, ako je CIS Benchmark pre Ubuntu, Debian, RHEL či Rocky Linux.

Ing. Tibor Kurina, Ph.D., Konzultant, školiteľ, dátový analytik a architekt.

Hardening Windows serverov

Windows Server prostredia sú typické pre podnikové siete a poskytujú centrálne riadenie identity, politiky a prístupu.

Bezpečnosť Windows servera závisí od dôsledného uplatnenia politík a správnej konfigurácie komponentov.

Základné princípy Windows hardeningu:

- Riadenie prístupov: implementovať Group Policy (GPO), obmedziť administrátorské účty.

- Ochrana prihlásenia: obmedziť RDP prístup, používať sieťovú úroveň overenia (NLA).

- Deaktivácia zastaraných protokolov: SMBv1, NetBIOS, LLMNR.

- Audit a monitorovanie: využívať Event Viewer, Sysmon a Windows Event Forwarding (WEF).

- Ochrana systému: povoliť Secure Boot, Device Guard a Credential Guard.

Microsoft poskytuje aj Security Compliance Toolkit (SCT) s odporúčanými Group Policy nastaveniami pre rôzne verzie Windows Serverov.

CIS a STIG štandardy

Dva najrozšírenejšie rámce pre bezpečnostný hardening sú:

CIS Benchmark definuje najlepšie praktiky pre bezpečné nastavenie operačných systémov, aplikácií a cloudových služieb.

STIG (Security Technical Implementation Guide) vychádza z požiadaviek NIST 800-53 a používa sa v prostrediach, kde je bezpečnosť nadradená funkcionalite.

|

Kritérium

|

CIS Benchmark

|

DISA STIG

|

|

Vydavateľ

|

Center for Internet Security

|

U.S. Defense Information Systems Agency

|

|

Zameranie

|

Komerčné a civilné organizácie

|

Vládne a vojenské inštitúcie

|

|

Prísnosť

|

Stredná až vysoká

|

Veľmi vysoká

|

|

Nástroje

|

CIS-CAT, Ansible-Lockdown

|

STIG Viewer, SCAP, OpenSCAP

|

|

Dostupnosť

|

Voľne dostupné (CIS.org)

|

Voľne dostupné na public.cyber.mil/stigs

|

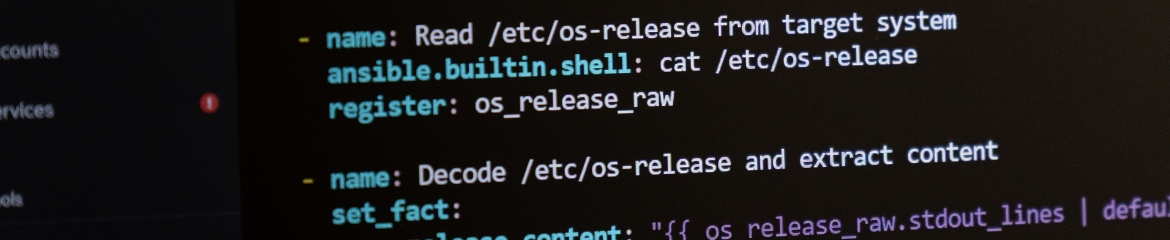

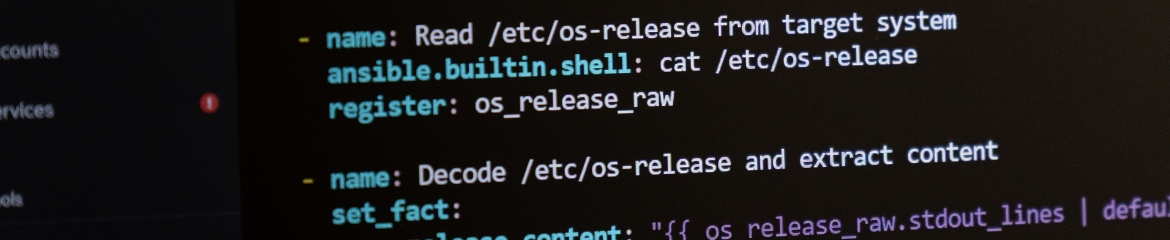

Automatizácia hardeningu pomocou Ansible

V moderných infraštruktúrach sa hardening realizuje automatizovane pomocou nástrojov, ako je Ansible.

Ten umožňuje implementovať bezpečnostné politiky ako kód – opakovateľne, kontrolovateľne a s možnosťou auditu.

Najznámejšie zdroje Ansible playbookov pre hardening:

|

Zdroj

|

Popis / čo nájdeš

|

Poznámky / výhrady

|

|

Ansible Galaxy

|

Repozitár Ansible rolí – vyhľadaj napr. „CIS“, „hardening“, „stig“.

|

Niektoré role sú len čiastočné alebo vyžadujú úpravy pre tvoje prostredie.

|

|

Ansible-Lockdown projekt

|

Kolekcia rolí pre CIS a STIG pre rôzne distribúcie OS. (ansible-lockdown.readthedocs.io)

|

Aktuálne pokrýva STIG role pre RHEL8, RHEL9, Ubuntu a ďalšie. (Cyber.mil)

|

|

RedHatOfficial / ComplianceAsCode

|

Oficiálna Ansible rola pre STIG (napr. ansible-role-rhel8-stig). (GitHub)

|

Vytvorená z politik ComplianceAsCode projektu.

|

|

ansible-lockdown / role CIS pre konkrétne OS

|

Napr. RHEL8-CIS rola pre hardening podľa CIS Benchmarks na Red Hat / RHEL OS. (GitHub)

|

Používa sa ako remediácia (aplikuje zmeny). Daj pozor, priemyselné nasadenie najskôr testuj.

|

|

Community role – robertdebock/ansible-role-cis

|

Rola, ktorá aplikuje (alebo kontroluje) odporúčania z CIS benchmarks. (GitHub)

|

Dobré východisko pre jednoduchšie OS alebo „ľahšie“ prostredia.

|

|

devsec.hardening (Ansible Collection)

|

Kolekcia pre hardening viacerých Linux OS (CentOS, Debian, Ubuntu) podľa overených pravidiel. (Ansible Galaxy)

|

Môžeš využiť ako doplnok alebo základ, potom ladíš podľa potreby.

|

Odporúčania pri použití:

- Testovať konfigurácie v neprodukčnom prostredí

- Rozlišovať medzi režimom audit a remediácia

- Pravidelne aktualizovať role podľa novej verzie CIS/STIG

- Overovať výsledky pomocou OpenSCAP alebo CIS-CAT

Ako zvoliť správnu normu

Voľba medzi CIS a STIG závisí od typu organizácie a požiadaviek na compliance:

- CIS – vhodný pre komerčné prostredia, vysokú úroveň kompatibility a rozumnú mieru prísnosti.

- STIG – určený pre prostredia s požiadavkami na maximálnu bezpečnosť a kontrolu podľa NIST 800-53.

Mnohé organizácie implementujú CIS ako základ a postupne dopĺňajú STIG pravidlá v závislosti od rizikového profilu.

Ing. Tibor Kurina, Ph.D., Konzultant, školiteľ, dátový analytik a architekt.

OpenSCAP – nástroj na audit a automatizáciu bezpečnostnej zhody

V procese hardeningu je nevyhnutné nielen implementovať odporúčané bezpečnostné opatrenia, ale aj pravidelne overovať ich účinnosť a súlad s medzinárodnými štandardmi.

Na tento účel sa používa nástroj OpenSCAP (Open Security Content Automation Protocol), ktorý predstavuje otvorený rámec určený na automatizované hodnotenie bezpečnostnej zhody systémov.

Charakteristika OpenSCAP

OpenSCAP je projekt s otvoreným zdrojovým kódom, vyvíjaný pod záštitou spoločnosti Red Hat v spolupráci s komunitou SCAP Security Guide (SSG).

Umožňuje organizáciám overiť, či sú ich systémy nakonfigurované v súlade s bezpečnostnými profilmi, aké definujú rámce ako CIS, DISA STIG, NIST 800-53, PCI-DSS alebo ISO 27001.

Nástroj využíva štandardizované formáty dát (napr. XCCDF, OVAL, CPE, CVE), ktoré sú súčasťou protokolu SCAP (Security Content Automation Protocol) – tento protokol určuje, ako majú byť bezpečnostné testy a konfigurácie popísané, vyhodnotené a reportované.

Hlavné funkcie OpenSCAP

- Audit konfigurácie systému

OpenSCAP dokáže overiť konfiguráciu operačného systému podľa zvoleného profilu, napríklad RHEL 9 DISA STIG alebo Ubuntu 22.04 CIS Level 1.

Výsledkom je prehľadná správa vo formáte HTML alebo XML, ktorá obsahuje podrobné hodnotenie splnenia jednotlivých požiadaviek.

- Detekcia zraniteľností (CVE scanning)

OpenSCAP umožňuje porovnávať nainštalované balíčky so známymi zraniteľnosťami (CVE) a identifikovať potenciálne rizikové komponenty.

- Compliance reporting

Nástroj podporuje overovanie zhody so širokou škálou rámcov (CIS, STIG, NIST, PCI-DSS). Každý profil obsahuje detailné testy, ktoré možno prispôsobiť potrebám organizácie.

- Remediácia

Jednou z najvýznamnejších funkcií je schopnosť automaticky vygenerovať remediačný skript alebo Ansible playbook, ktorý dokáže opraviť zistené nedostatky.

Vďaka tomu je možné prepojiť audit a následnú nápravu do jedného cyklu automatizovanej správy bezpečnosti.

Základné komponenty OpenSCAP

|

Komponent

|

Popis

|

|

oscap

|

Hlavný príkazový nástroj na vykonávanie auditov a generovanie reportov

|

|

scap-workbench

|

Grafické rozhranie pre lokálne audity, testovanie a export výsledkov

|

|

openscap-daemon

|

Služba umožňujúca periodické automatizované skenovanie

|

|

scap-security-guide (SSG)

|

Balík s profilmi pre rôzne distribúcie a štandardy (CIS, STIG, NIST)

|

Výhody používania OpenSCAP

- Open-source riešenie bez licenčných poplatkov

- Kompatibilita so štandardmi CIS, DISA STIG a NIST

- Možnosť integrácie s nástrojmi Ansible, Foreman, Katello a Red Hat Satellite

- Automatizované generovanie reportov a remediačných skriptov

- Podpora širokej škály distribúcií Linuxu (RHEL, Rocky, Ubuntu, Debian)

OpenSCAP predstavuje kľúčový prvok procesu hardeningu, ktorý umožňuje merateľne vyhodnocovať bezpečnosť systémov a automatizovať ich údržbu. V kombinácii s nástrojmi ako Ansible dokáže zabezpečiť, že konfigurácie serverov budú nielen v súlade s bezpečnostnými normami, ale aj konzistentné a auditovateľné. Pre organizácie, ktoré sa usilujú o dodržiavanie rámcov CIS alebo STIG, je OpenSCAP neoceniteľným nástrojom v oblasti compliance a kybernetickej odolnosti.

Hardening serverov je neoddeliteľnou súčasťou moderného prístupu ku kybernetickej bezpečnosti. Zavedenie štandardov CIS a STIG, v kombinácii s automatizáciou pomocou Ansible, umožňuje organizáciám udržiavať konzistentnú, overiteľnú a auditovateľnú konfiguráciu. Z pohľadu bezpečnosti platí: „Nezabezpečený server nie je len rizikom, ale otvorenou pozvánkou pre útočníkov.“